仮想マシンのNIC追加がポータルからできるようになってました

タイトルで言いたいことを言い切った感じではあるんですが、AzureポータルのGUI操作だけで複数のNICをアタッチできるようになっていました。これまではPowerShellやCLIでの操作が必要だったんですよね。

(参考記事)

Azureで単数NICの仮想マシンを複数NICにする – Japan Azure Technical Support Engineers' Blog

見たままで迷うところはありませんが、簡単に手順を。

「Attach Network Interface」を選んで

アタッチしたいNICを選んで

しばらく待つとアタッチされたNICがタブに表示されます。

インスタンス上でもちゃんと2枚見えてますね(これはUbuntuの例)。

当然ですが、外す方もポータルからできます。便利になりましたね。

西日本で仮想マシンDv3、Ev3、Bシリーズが選べるようになっていました

コミュニティではすでに話題ですが、西日本リージョンの仮想マシンでDv3、Ev3、Bシリーズの仮想マシンが選べるようになっていました。

Cloud Shell からもご覧の通り。もしかしてと思って東日本を確認してみたらやっぱりまだでした。

Dv3、Ev3シリーズといえば「Nested Virtualization」対応で仮想マシンのHyper-Vを有効化できるようになりました。

画像は普通にHyper-Vを有効化してDocker for WindowsをインストールしてLinux Container上でnginxを走らせてみたところ。特殊な手順はなくいつも通りでOKです。

Nested Virtualizationについてはこちらのドキュメントをどうぞ。 docs.microsoft.com

ふと見ると、SR-IOV (Accelerated Networking) も有効になっていました。少し前に東日本で有効化されていましたが、西日本でもいつの間にか有効になったようです。

Accelerated Networking についての詳細はこちら。 docs.microsoft.com

リリースにはまだ記載が無いので、今回のアップデートかもしれませんね。 General availability (Windows) and preview (Linux): Accelerated Networking

Azure Fv2シリーズ仮想マシンのストレージベンチマーク

仮想マシンのFシリーズに第2世代の「Fv2」シリーズが登場していました。お待ちかねのSkylake搭載で最大3.7GHz(ターボブースト時)とのこと。

Azure 最速の VM「Fv2」シリーズの提供を開始 – IT プロフェッショナルのみなさまへ

最大構成時のIOPSが、キャッシュ付きローカルディスクとはいえ128,000という記述を見かけたので、さっそく恒例のベンチマークを。 このあたりの記事の続きです。

そもそもスペックは?

このあたりをどうぞ。2コア、4GiBメモリ、4,000IOPSから、72コア、144GiB、144,000IOPSまで。

ベンチマーク

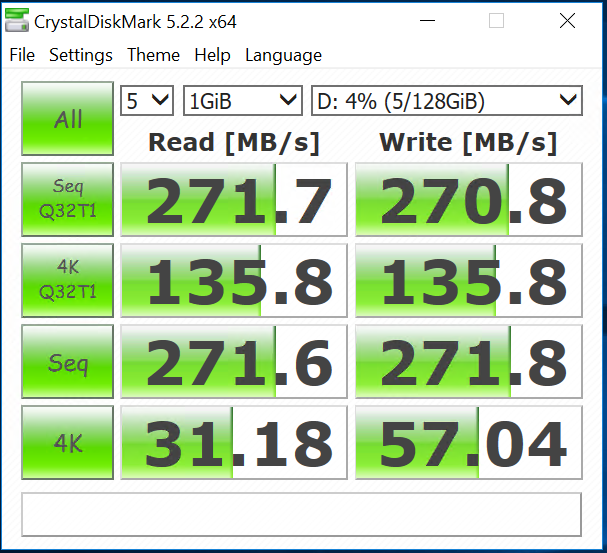

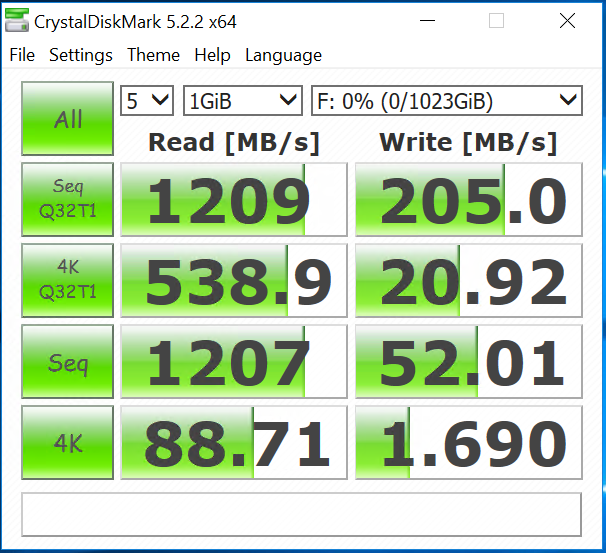

F2s(2コア)、F16s(16コア)、F72s(72コア)、の3つのインスタンスをWindowsで立てました。 Cドライブ、Dドライブのほか、FドライブにP30のPremium Storageを接続して測定してみたのですが、結果だけ見ると(ディスクの)スペック以上の値が出てます。

IOPSのまとめ

インスタンスのサイズに比例して見事に上がってます。 FドライブのRandom Writeに実力値が出てますが、相当大きなキャッシュが積まれているようですね。

▼Q= 32,T= 1

| サイズ | 測定項目 | Cドライブ | Dドライブ | Fドライブ(P30) | Fドライブ(P30) ※32GiBデータで計測 |

|---|---|---|---|---|---|

| F2s_v2 | Random Read 4KiB | 4,111 | 4,314 | 4,119 | |

| Random Write 4KiB | 4,121 | 4,322 | 3,296 | ||

| F16s_v2 | Random Read 4KiB | 32,960 | 33,165 | 32,958 | 32,951 |

| Random Write 4KiB | 32,960 | 33,151 | 5,117 | 5,120 | |

| F72s_v2 | Random Read 4KiB | 134,593 | 143,956 | 131,560 | 111,246 |

| Random Write 4KiB | 130,902 | 143,805 | 5,108 | 5,119 |

こちらは参考までに、Q=1 の結果も載せておきます。

▼Q= 1,T= 1

| サイズ | 測定項目 | Cドライブ | Dドライブ | Fドライブ(P30) | Fドライブ(P30) ※32GiBデータで計測 |

|---|---|---|---|---|---|

| F2s_v2 | Random Read 4KiB | 3,847 | 3,889 | 3,679 | |

| Random Write 4KiB | 4,085 | 4,261 | 503 | ||

| F16s_v2 | Random Read 4KiB | 32,152 | 7,367 | 16,575 | 10,898 |

| Random Write 4KiB | 31,969 | 14,137 | 544 | 515 | |

| F72s_v2 | Random Read 4KiB | 24,938 | 7,045 | 21,658 | 27,792 |

| Random Write 4KiB | 23,508 | 20,428 | 413 | 417 |

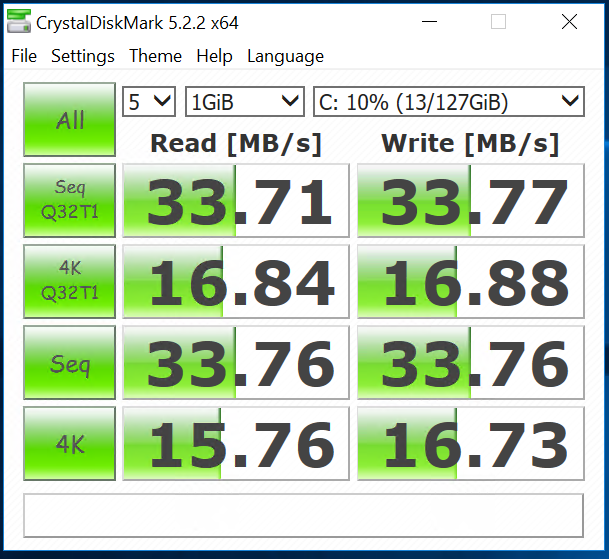

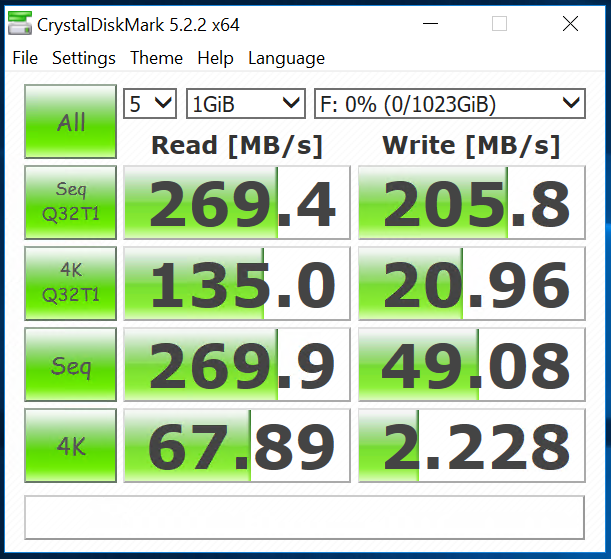

F2s(2コア、4GiBメモリ)

Cドライブ

Dドライブ

Fドライブ

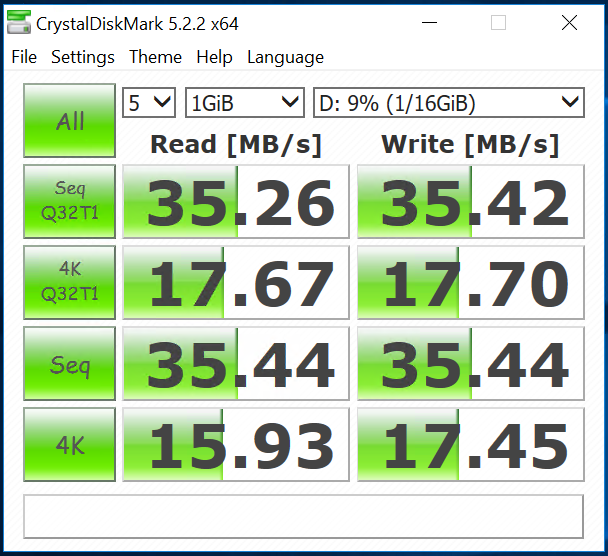

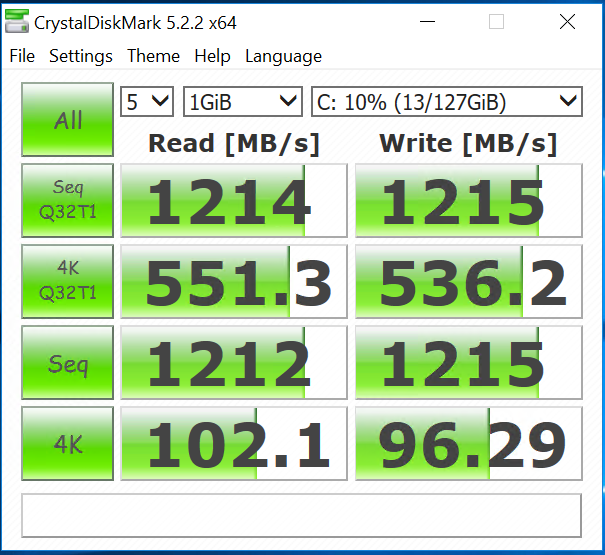

F16s(16コア、32GiBメモリ)

Cドライブ

Dドライブ

Fドライブ

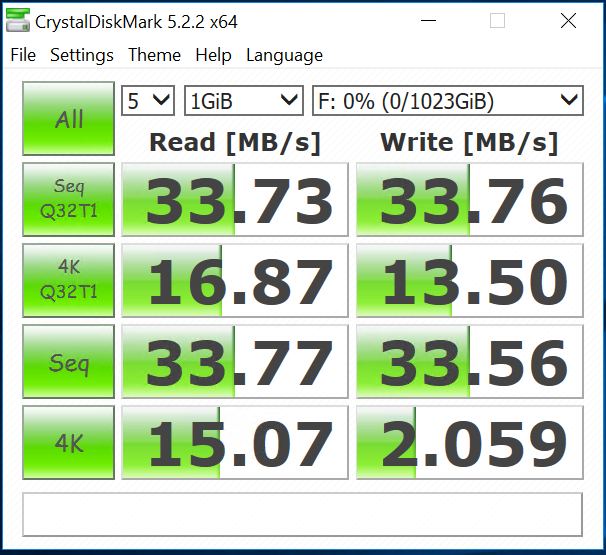

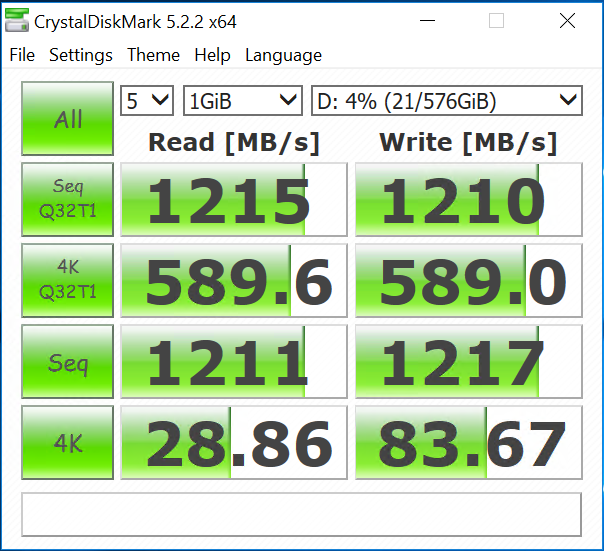

F72s(72コア、144GiBメモリ)

Cドライブ

Dドライブ

Fドライブ

Azureのクラシックポータルで扱えなくなるサービス(予定)

(2017/12/08 追記)

クラシックポータル終息のお知らせが公式にアナウンスされました。

Azure portal update for classic portal users

we will be sunsetting the Azure classic portal on January 8, 2018.

ということで、2018年1月8日から段階的に廃止していくということでしょうか。

(追記終わり)

Azureのクラシックポータルを操作していると、ことあるごとに「xx月xx日以後は新しいポータルのみになるよ」というメッセージが出てくるようになったので、左メニューをひととおり開いて確かめてみました。

結果として、こんな感じでした。

- 仮想ネットワーク: 2017/10/05

- Service Bus: 2017/10/05

- 仮想マシン: 2017/11/15

- クラウドサービス: 2017/11/15

- Recovery Services: 2017/11/30

- Azure Active Directory: 2017/11/30 (2018/1/8 に変わってました: 2017/12/7追記)

- Visual Studio Team Services: 2017/11/30

ストレージや管理証明書、共同管理者の設定などは既に新しいポータルに移行済みですね。 いよいよ秒読みですかねぇ。

Ignite 2017 で気になったAzure新機能

Ignite 2017 にあわせて大量のAzureアップデートが発表されましたね。 こちらのリリース一覧から、自分用の後で読むリストも兼ねて気になったところをピックアップしてみました。

Cloud Platform Release Announcements for September 25, 2017 | Cloud Platform News Bytes Blog

仮想マシン関連

- Availability Zoneが明示的に指定できるようになりました。

- Gシリーズ、HシリーズのVMを値下げ

ネットワーク関連

- DDoS Protection がプレビュー。

- Traffic Managerも強化、「Real User Measurements」「Traffic View」

- Point to Site VPN がMacをサポート。

- ロードバランサーにStandard Tierが登場、HA Portsで柔軟な設定もやりやすく。Multi-Az対応も?

- VNet Peering がリージョン間で張れるように。リージョン間トラフィックも閉域網。

- Azure StorageとSQL DatabaseがVNet内にエンドポイントを持てるように。

- NSGで「Storage」「SQL」といったタグが指定できるようになった。

- Application Security Groupsが登場、NSGより抽象的な層でグループを定義できる。

料金関連

その他

- Azure Batch のレンダリングサービスがGAしました。

- Azure Cloud SHellにPowerShellが登場、コマンドレットもちょっと短く。

- Azure Data Box がリミテッドプレビュー(いわゆるSnowball的なアプライアンス?)

- Azure Files Sync がプレビュー。ファイルサーバーにエージェントを入れるとティアリングしてくれるもの。

- Azure ML Workbenchが登場、クロスプラットフォームなIDE的アプリ、作ったモデルをDocker Imageとして出力できる。

たくさんありますねー。

クラシックのAzure Backup をリソースマネージャーにアップグレードする

既に「2017年10月31日に自動的にアップグレードされるよ」とアナウンスされている件ですが、都合により手動でアップグレードしてみました。アナウンスはこちら。

手順はこちらの記事にあるとおりなので、差分というかハイライトだけ。

- 「アップグレードする前に」の記述はよく読んでから始めましょう。

- Azure PowerShell を最新化しましょう。手順は.msi での更新を案内していますが、Web Platform Installer を使った人はそちらから。

- 手順のサイトからリンクされている .ps1 をダウンロードして実行します。ファイルはこれ → https://aka.ms/vaultupgradescript2

- アップグレード中はプログレスバーが出たりしてプロンプトが占有されますのでご注意を。

- アップグレード後、バックアップポリシー内のタイムゾーンがブランクの状態だったので、念のため指定した方がよさそうです。

実行するコマンドはこんな感じです。

RecoveryServicesVaultUpgrade-1.0.2.ps1 -SubscriptionID [サブスクリプションID] -VaultName "バックアップコンテナー名:" -Location "ロケーション" -ResourceType BackupVault -TargetResourceGroupName "アップグレード後のリソースグループ名"

タイムゾーンの件はこんな感じ。手元の環境では一応JSTでジョブが実行されていたようです。自動アップグレードの時はどうなるんでしょうね。

(追記)

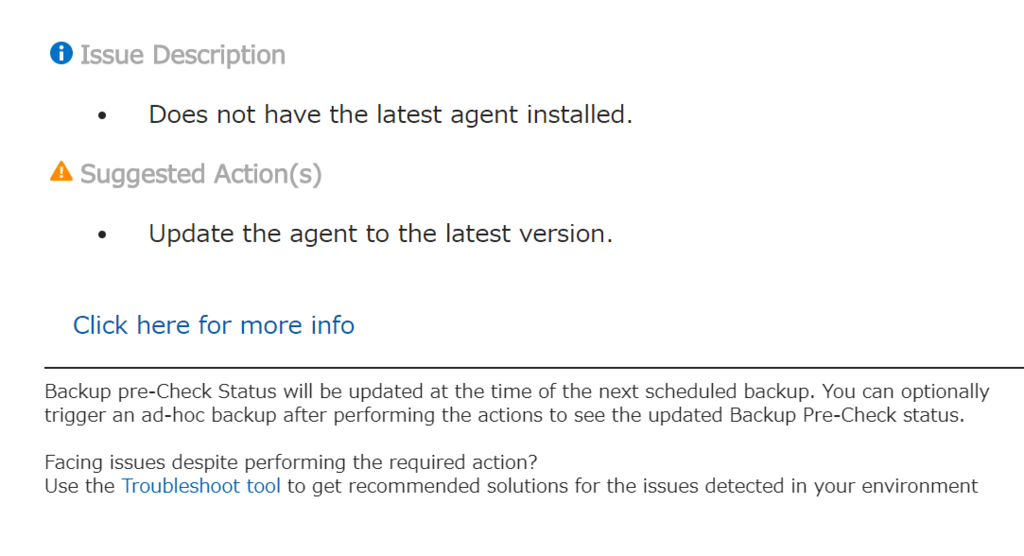

新しい Recovery Services はバックアップの「Pre-Check」が行われるようで、今回の環境であれば「VMのエージェントが最新版じゃない」ってwarningが出てました。クラシックのAzure Backupを使っている環境だとエージェントも古いままということもそれなりにありそうなので、この機会に更新しておきましょう。

Pre-Check についてはこちらのアナウンスをどうぞ。

Linuxのエージェント更新はこちらから。タイトルはGitHubとなってますが、中身はapt-getやyumの手順です。

Azure CLI 2.0 で仮想マシンのイメージを作る & イメージから仮想マシンを作る

少し手を加えた仮想マシンをイメージ化して展開、みたいなことをAzure CLI 2.0で行う手順です。

例によってAzure Cloud Shellを使います。

サブスクリプションの選択

(2017/08/01 追記)

複数のサブスクリプションを扱っている場合には明示的に指定した方が間違いが無いですね。

# 利用可能なサブスクリプションの一覧を見る az account list -o table # サブスクリプションを選択する az account set --subscription [Subscription Id]

(追記ここまで)

仮想マシンのイメージを作る

対象のホストにログインしてdeprovisionを行います。 イメージ化(=汎用化)の前準備で、以下の設定が消えますのでご留意のほど。

- 全てのSSHホストキー

- /etc/resolv.conf 内のネームサーバー構成

- /etc/shadow のrootパスワード

- キャッシュされたDHCPクライアントのリース

- ホスト名を localhost.localdomain にリセット

waagentのdeprovisioningオプションについて詳しくはこちらから。

sudo waagent -deprovision+user -force

この後はすべてAzure CLI上での操作です。

汎用化した後は起動できなくなりますのでご注意を。起動できなくなると困る場合は、先に仮想マシンを複製しましょう(末尾に参考URL記載)。

# 仮想マシンの停止 az vm deallocate --resource-group myRg --name myVm # 仮想マシンの汎用化 az vm generalize --resource-group myRg --name myVm # イメージの生成 az image create --resource-group myRg --name myImage --source myVm

イメージが生成できたら、元の仮想マシンは削除しても構いません。

イメージから仮想マシンを作る

続いてイメージから仮想マシンを作ります。 NICと、それに紐付く諸々はあらかじめ用意されている前提です。諸々の生成についてはこちらをどうぞ。 http://asazure.hatenablog.jp/entry/2017/07/31/213107

セキュリティグループとPublic IP、VNETはNICの側で指定しますので、仮想マシン生成時には指定できません。

# 仮想マシンの生成 (パスワード認証) az vm create --name myVm --resource-group myRg --location japaneast --image myImage --size Standard_DS1 --nics myNic --admin-username myAdminName--admin-password myAdminPassword # 仮想マシンの生成 (公開鍵認証) az vm create --name myVm --resource-group myRg --location japaneast --image myImage --size Standard_DS1 --nics myNic --admin-username myAdminName--ssh-key-value ~/.ssh/id_rsa.pub

(参考) 汎用化しない仮想マシンの複製

そのままコピーする場合はこちらをどうぞ。Managed Disksを複製して、NIC等のリソースは新しく用意して作る手順です。Managed Disksのおかげでだいぶシンプルになりましたね。